|

| Google Services Vulnerability |

|

| Hacking Blogspot / Blogger |

Blogger / Blogspot Unauthorized Forwarding Vulnerability Nedir ?

Bu açık Google servislerinden ücretsiz blog oluşturmak için kullanılan Blogspot hizmetinin blog ayarları kısmında 2012 yılı içerisinde bulunan bir zaafiyetin adıdır. Açığın ismi zaafiyetin kullanılışına göre tarafımdan verilmiştir.

Bu Blogspot Hacking açığı ile Tüm Blogspot Adresleri Hacklenebilir miydi ?

Hayır. Bu açık ile sadece domain adını blogger ile birlikte kullanan kullanıcılardan domain yönlendirme ayarlarının yapılandırmasını tam yapmayan kullanıcılar etkilenebiliyordu. Yani bu açıktan ayarlar kısmında "domain.com öğesini www.domain.com konumuna yönlendir." onay kutucuğu işaretli olmayan blogspot kullanıcıları etkilenebiliyordu.

Zaafiyet Tam olarak Nerede Bulunuyordu ?

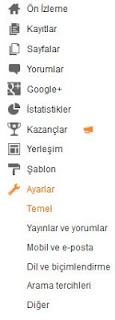

Açık tam olarak Google Blogspot / Blogger servis ayarlarının Temel Ayarlar (#basicsettings) alanının içerisinde bulunan Yayıncılık > Blog Adresi > Özel Alan Adı Ekle > Gelişmiş Ayarlar kısmında bulunuyordu.

Açığın kaynaklanma sebebi neydi ?

Açığın kaynaklanma sebebi, Google Blogspot servisinin ayarlar bölümünde domain adı eklemek isteyen kullanıcıların Google güvenlik ekibinin boşluk karakterini bu alanda filitrelememesinden kaynaklanıyordu. Bununla birlikte sizin blogunuzun farklı subdomaini farklı bloglarda kullanılabilir olduğu için yapılandırmadaki birçok eksiklik dikkat çekiyor. Burada başka bir eksiklik ise Google ekibinin, yönlendirme yapılan domainin CNAME kaydının Google üzerine yönlendirilip yönlendirilmemesini önceden kontrol etmeksizin herhangi bir blogspot kullanıcısı tarafından eklenmesine olanak sağlamasıydı.

Bu sayede blogunuzun domain adını blogspot ayarlarına önceden ekleyip tanımlayan başka bir kullanıcı sizin blogunuzun CNAME kaydı blogspota yönlendirilir yönlendirilmez kendi blogspot adresini sizin domainiz üzerinden yayınlayabilirdi. Ve sizde kendi blogspot ayarlarınızdan kendi domain adınızı kendi blogspotunuzda kullanmak istediğinizde "bu alan adı kullanılıyor" uyarısıyla karşılaşabilirdiniz. Bu da blogspotun yapılandırılmasındaki eksiklerinden biriydi.

Açığın kullanımı nasıldı ?

* Saldırgan öncelikle sizin blogunuzun ayarlarındaki onay kutucuğunun seçili olup olmadığını tespit eder. Bu şekilde Google sunucularına yönlendirilmiş fakat eksik yapılandırması olan domainler/alt domainler aşağıdaki gibi bir hata verir.

* Saldırgan bu tespitten sonra,

Blogspot üyeliği üzerinden domain üzerinde göstermek istediği , yönlendirme yapacağı sahte sayfasını oluşturur.

* Oluşturulan blogun Temel Ayarlar (#basicsettings) alanının içerisinde bulunan Yayıncılık > Blog Adresi > Özel Alan Adı Ekle

kısmına hedefindeki kişinin yönlendirme yapılmaya elverişli CNAME kaydı Google 'a yönlendirilmiş domain adının önüne bir boşluk karakteri ekleyerek kaydeder.

Blogspot boşluk karakteriyle birlikte bu domain adını kabul eder. Boşluk değeri eklenmeden gönderilen değerler "Bu blog kullanılıyor" veya "Bir başka üst dizin kaydedin" gibisinden uyarılarla karşılaşır. Fakat Google Güvenlik ekibinin boşluk karakterini filitrelememesinden dolayı sizin blogunuzun yönlendirilme yapılmayan dizini farklı bir blog üzerinden yetkisiz olarak kullanılabilir hale gelir. (Genellikle www veya yalın domain)

Blogspot boşluk karakteriyle birlikte bu domain adını kabul eder. Boşluk değeri eklenmeden gönderilen değerler "Bu blog kullanılıyor" veya "Bir başka üst dizin kaydedin" gibisinden uyarılarla karşılaşır. Fakat Google Güvenlik ekibinin boşluk karakterini filitrelememesinden dolayı sizin blogunuzun yönlendirilme yapılmayan dizini farklı bir blog üzerinden yetkisiz olarak kullanılabilir hale gelir. (Genellikle www veya yalın domain)

Açık nasıl kapatıldı ?

Bu zaafiyet, Google Güvenlik ekibine yapılan uyarıdan sonra sessiz sedasız kapatıldı.

Diğer gönderilen açıklarla birlikte bu açık ile ilgili Google Güvenlik Ekibi tarafından geçte olsa yarı olumlu dönüş yapıldı. Google Blogger servisini domain adı ile birlikte kullanmak isteyenler için çift taraflı CNAME doğrulama sistemi getirildi.Bu açık hakkında hiç video var mı?

Evet bu açık hakkında şuana kadar büyük sistemlerde elime geçen, gerek kendi bulduğum gerekse elde ettiğim tüm açıklarda video çektiğim gibi bunda da belirli bir video çektim.

Videoyu aşağıdan izleyebilirsiniz.

Not : Video , aceleyle çekildiğinden dolayı ufak birkaç ingilizce (Charachter , karakater) sözcük hatası olmuş.

Bununla birlikte videonun sonunda ilk açtığım tarayıcıda test sayfasının tam yüklenememesi mozillanın noscript eklentisinin devre dışı bırakılmadığından dolayıdır.

Videoyu Youtube üzerinden HD olarak izleyebilirsiniz.

İyi seyirler

Emrullah Akdemir

Eline sağlık abi.Tamda bugün kendi ismime almıştım domain blogger'a bağlıyıcaktım.Tesadüf mü artık ne nedir bilmiyorum (:

YanıtlaSilellerinize sağlık başta inanamasamda kizilyildiz.org adresi blogger olmasına rağmen sizin indexinizi görmüştüm ve blogger üzerinden kullanılan adres olduğunu bildiğim için bir hayli şaşırmıştım şuan daha net anlayabiliyorum tebrik ediyorum sizi

YanıtlaSilBu redkekçiler demek bu yüzden halen açamıyor bu siteleri bu arada kizilyildiz sitesi de uçmuş www olmadan giriş yapılamıyor.

Silbu arada tebrik ederim

abi açık konuş benim bilgisayara hiç girmedin demi :) ruh gibi googleye bile girdikten sonra ben fişi çeker kaçarım :D

YanıtlaSil